Pick Up

利用企業

今まで可視化できなかったIoT、OT、IT機器を

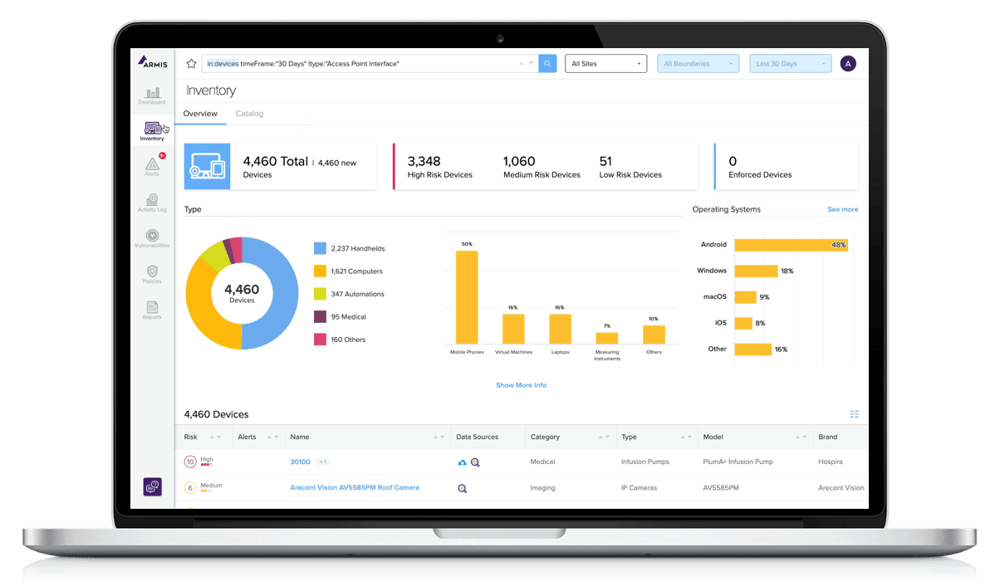

全て自動的に識別・分類し可視化

セキュリティリスクもリアルタイムに検知

利用実績

LUiNaデモ

IoT/OT機器を管理する上での課題

拠点・工場で保有するIoT/OT資産が不明

IPアドレスからデバイス・利用者の特定が困難

OS・アプリのバージョン管理が困難

CMDBの情報が不正確

異常な動作を検知不能

脆弱性があるデバイスが不明

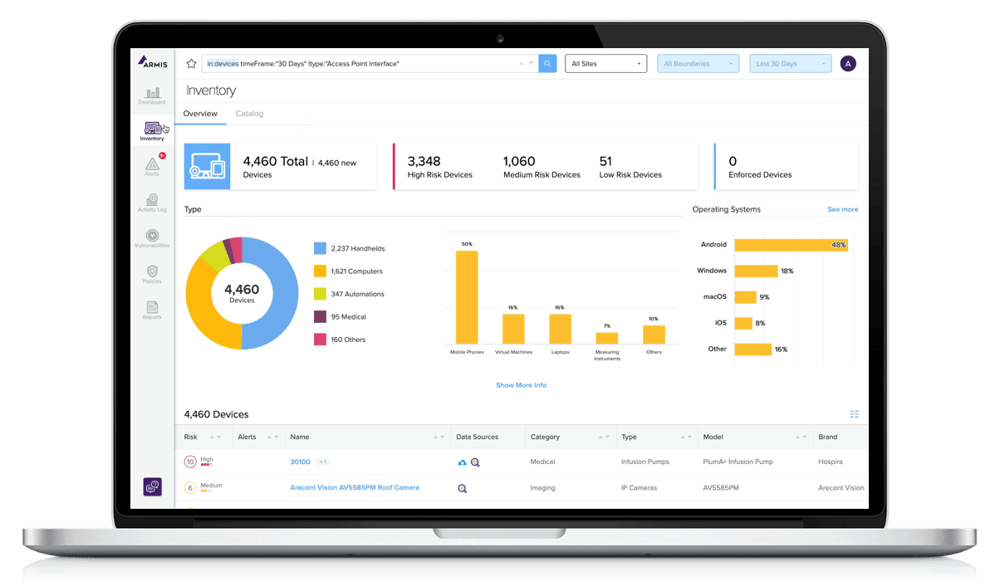

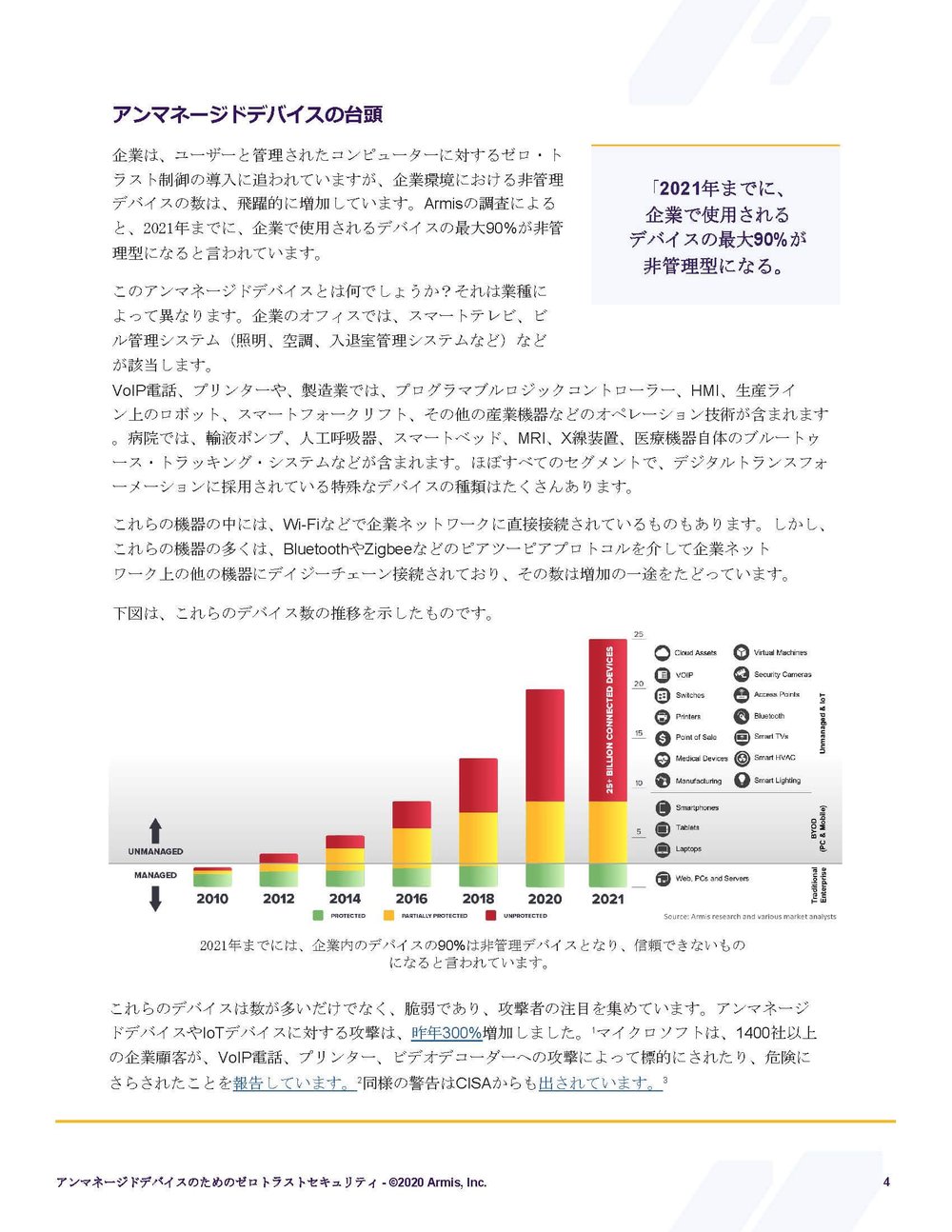

Armis Centrix™ は今まで可視化できなかったIoT、OT、IT機器を全て自動的に識別・分類し可視化

セキュリティリスクもリアルタイムに検知

製品の主な機能

自動検出・可視化

リスク解析

防御

特長

パッシブ&エージェントレスで環境への影響ゼロ

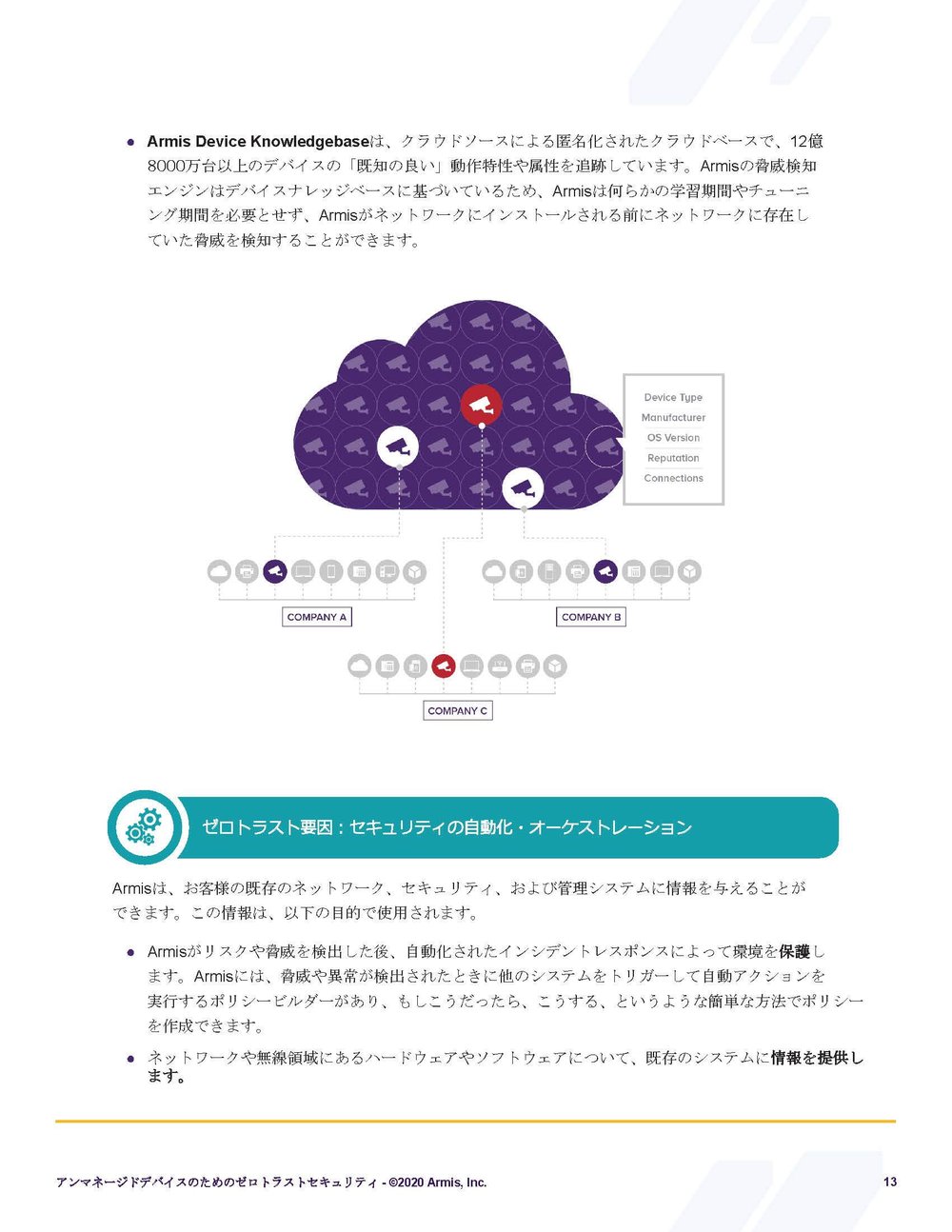

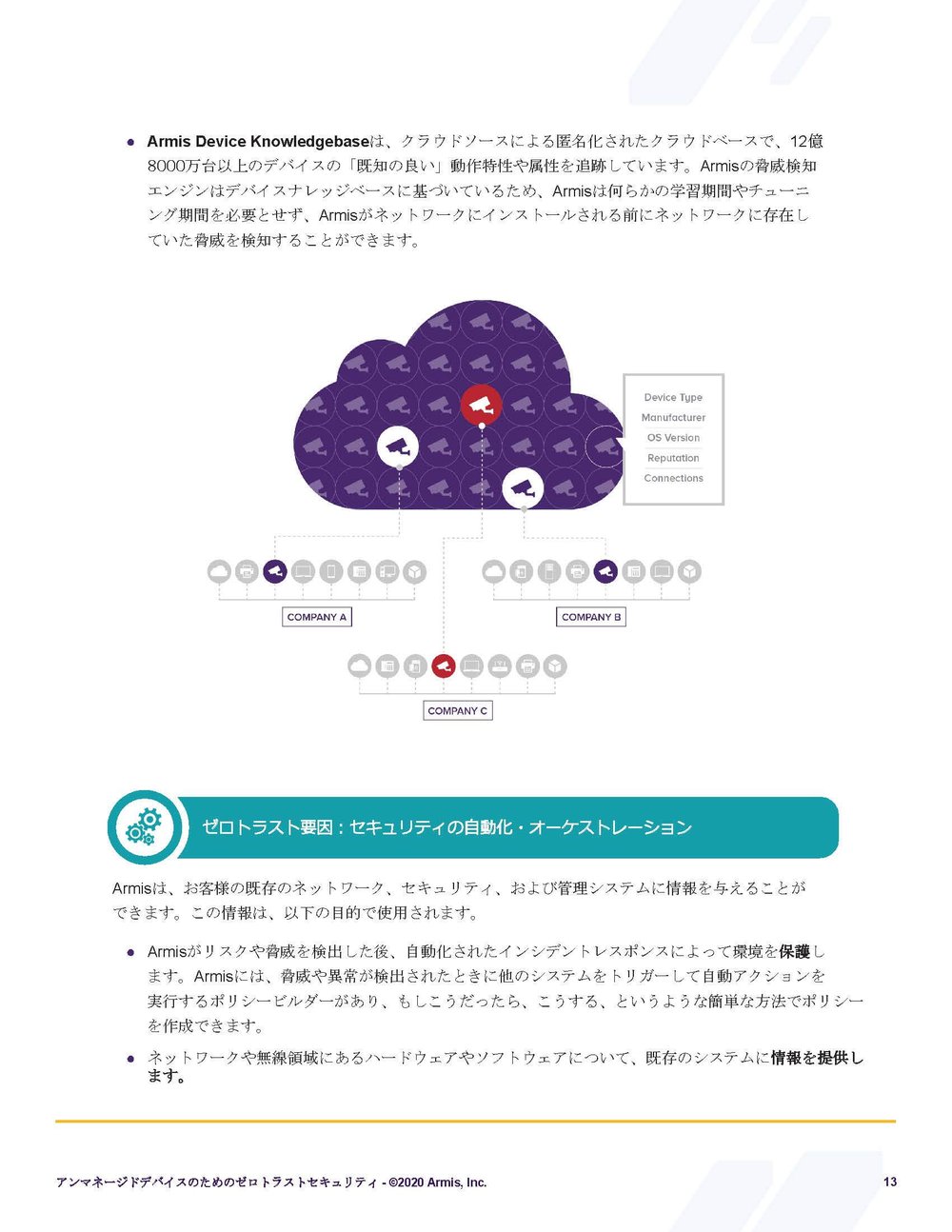

世界最大のナレッジべースと脅威検知エンジン

導入済みのIT&セキュリティソリューションと連携

数時間でデプロイ、学習期間不要

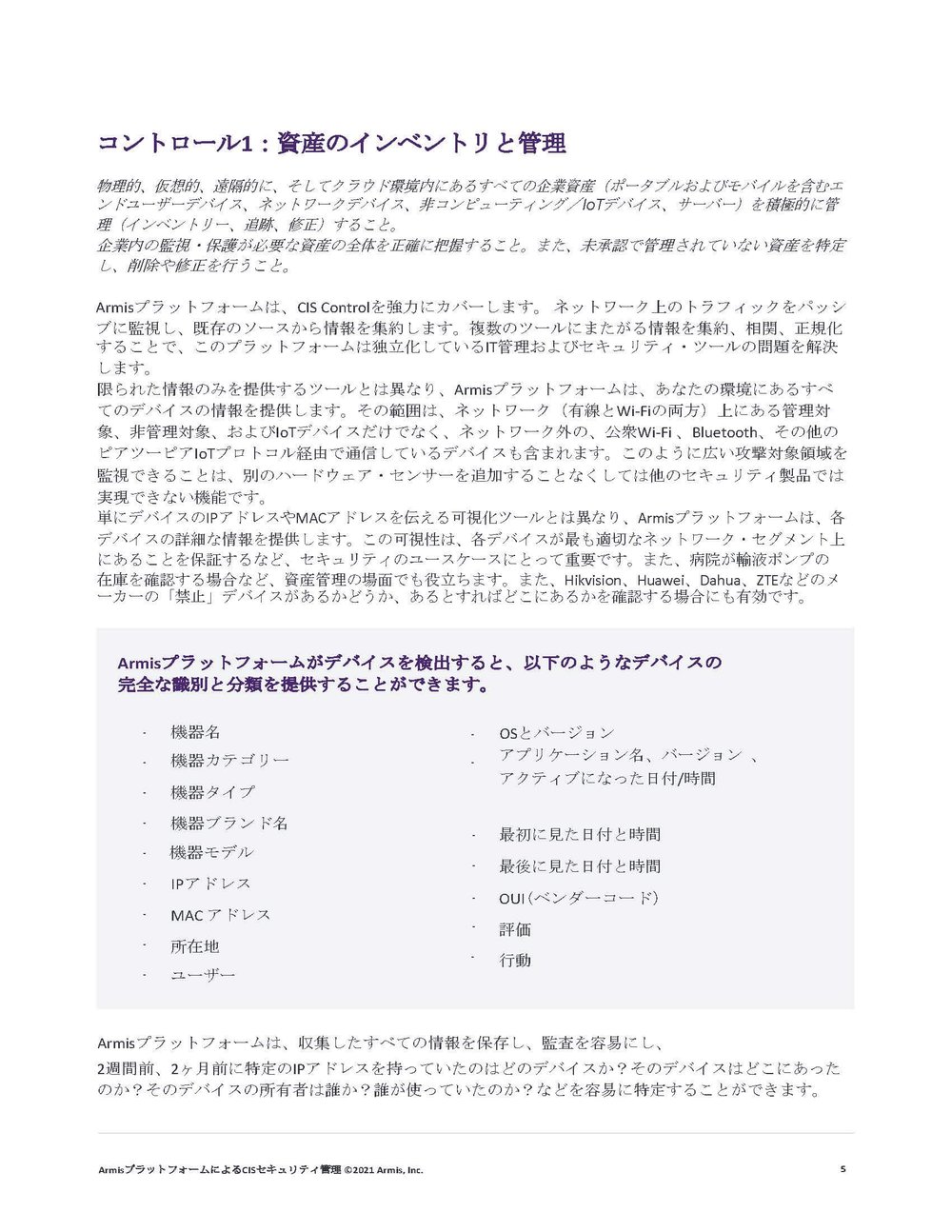

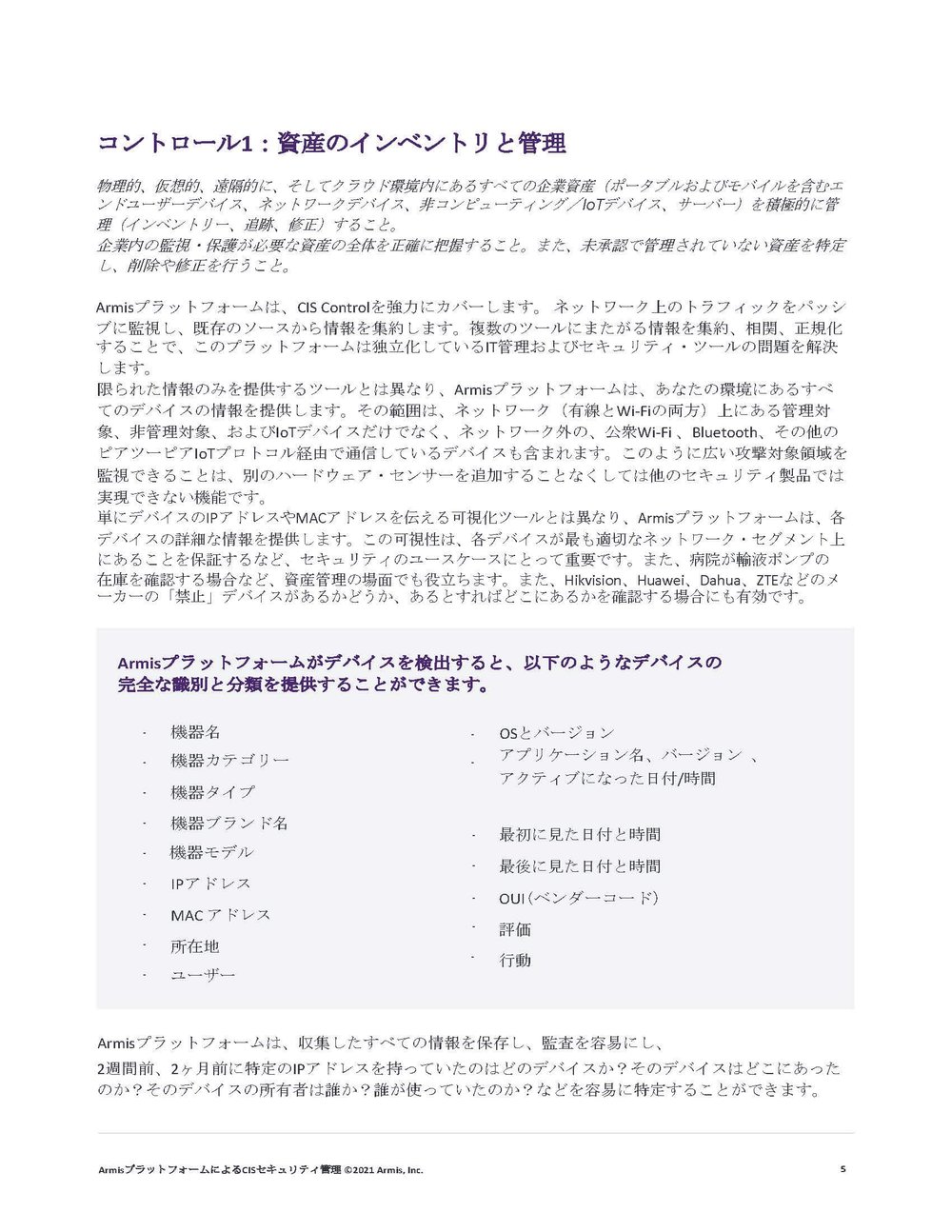

Armis Centrix™ による自動分類

.png?width=1000&name=armis%20(2).png)

.png?width=1000&name=armis%20(2).png)

多数の連携可能ソリューション

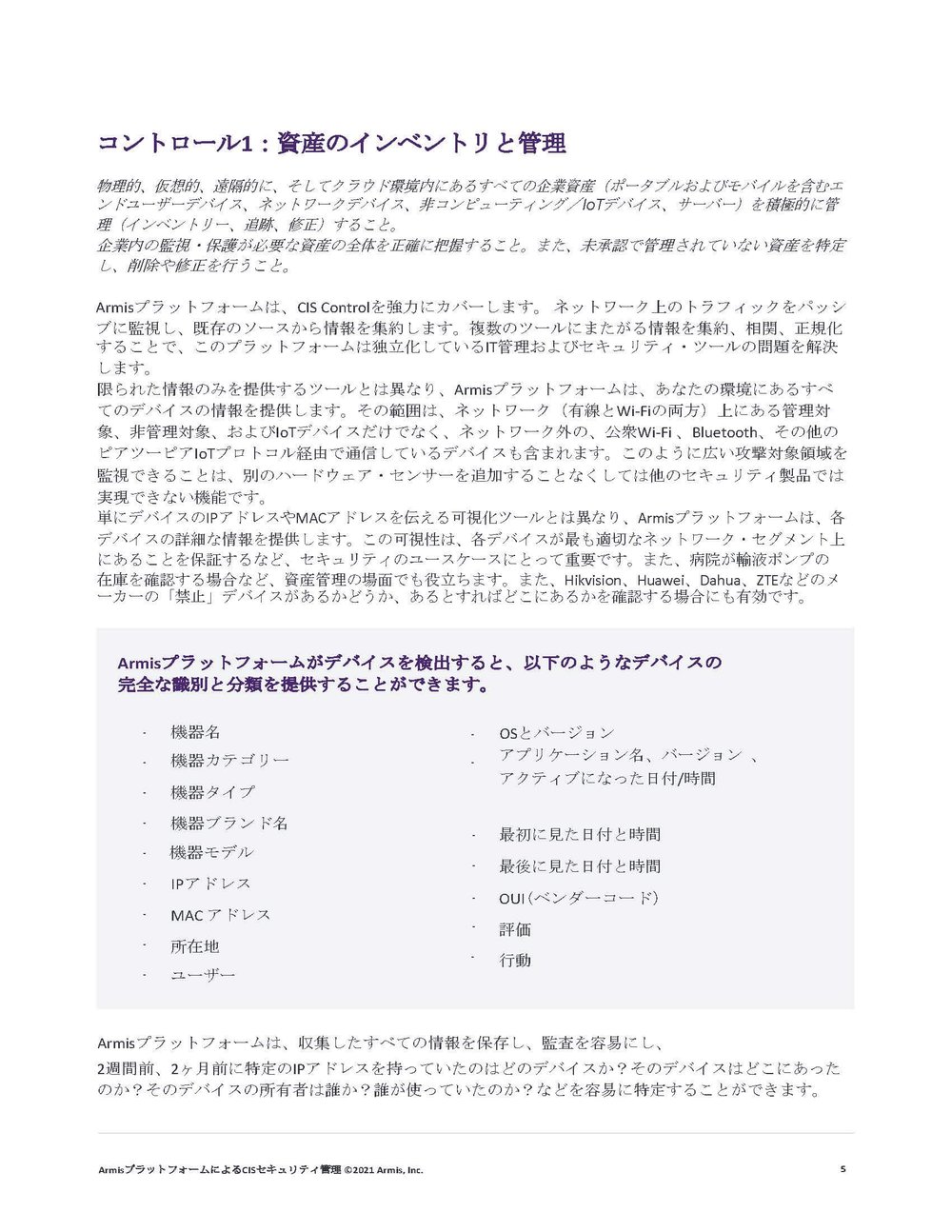

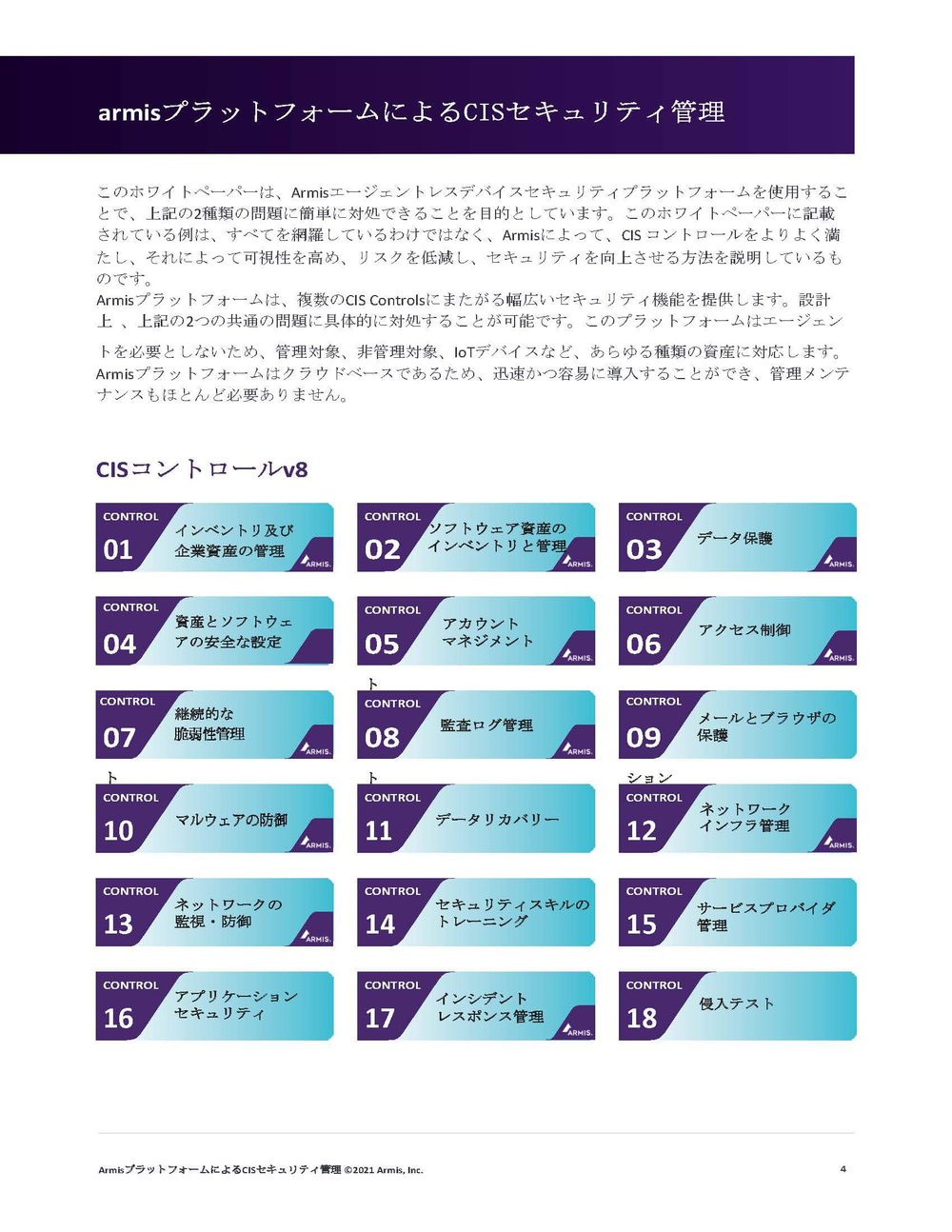

ArmisによるCISセキュリティコントロール

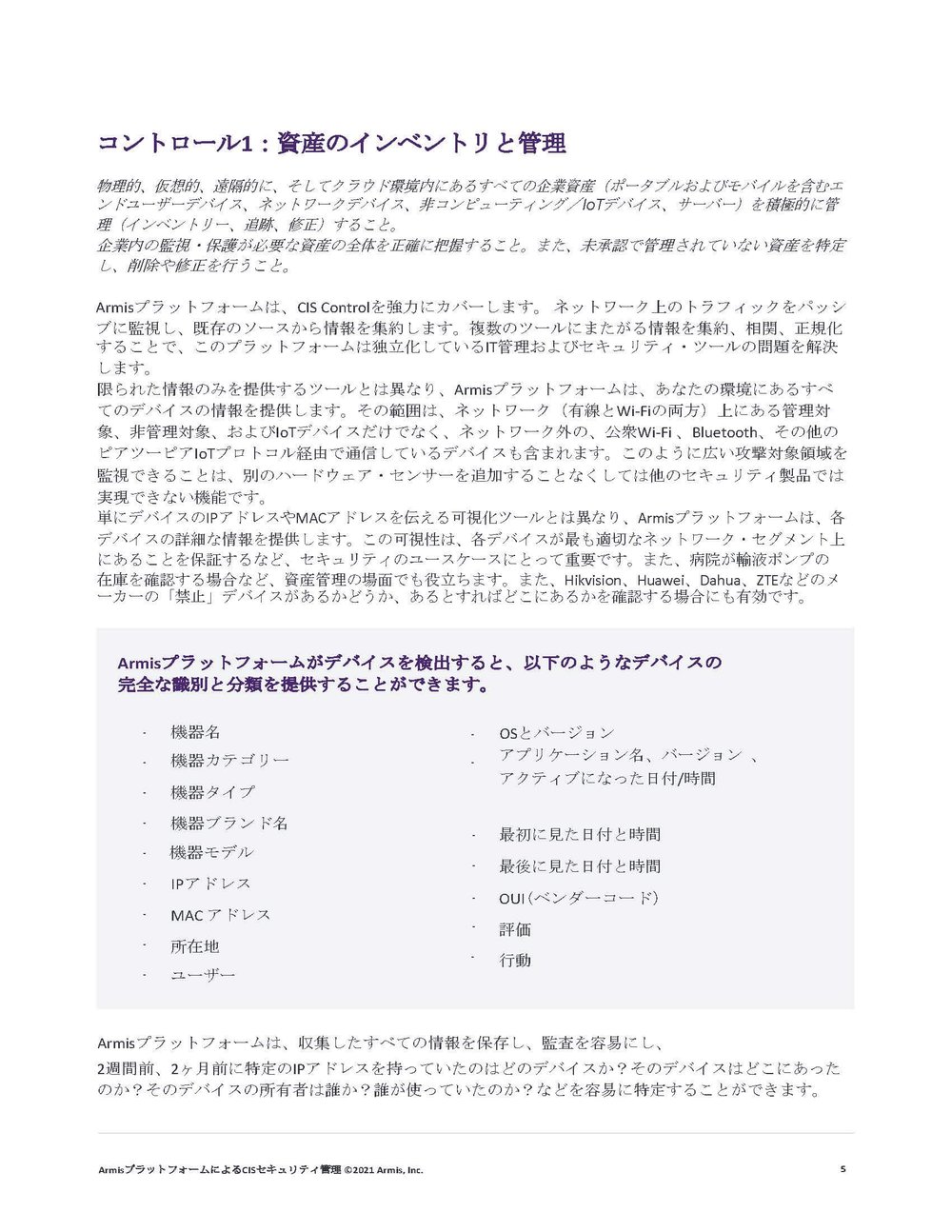

CISコントロールは、セキュリティの専門家に、今日採用されているほぼすべてのセキュリティプログラムの基礎を形成する、非常に焦点を絞った一連のアクションを定義しています。CIS コントロールは、実際の攻撃と効果的な防御策に基づいて開発されたため、大きな権威を持っています。また、多くの分野(政府、電力、防衛、金融、運輸、学術、コンサルティング、セキュリティ、IT)から、コントロールの作成、採用、サポートのために集まった多くの人々の専門知識の結集を反映しています。既存のセキュリティプログラムをCISコントロールに照らして評価することで、セキュリティ組織は問題や弱点を特定することができます。Armisプラットフォームは、CISの12コントロールを包括的にカバーし、企業のセキュリティプログラムによく見られる問題に対応します。

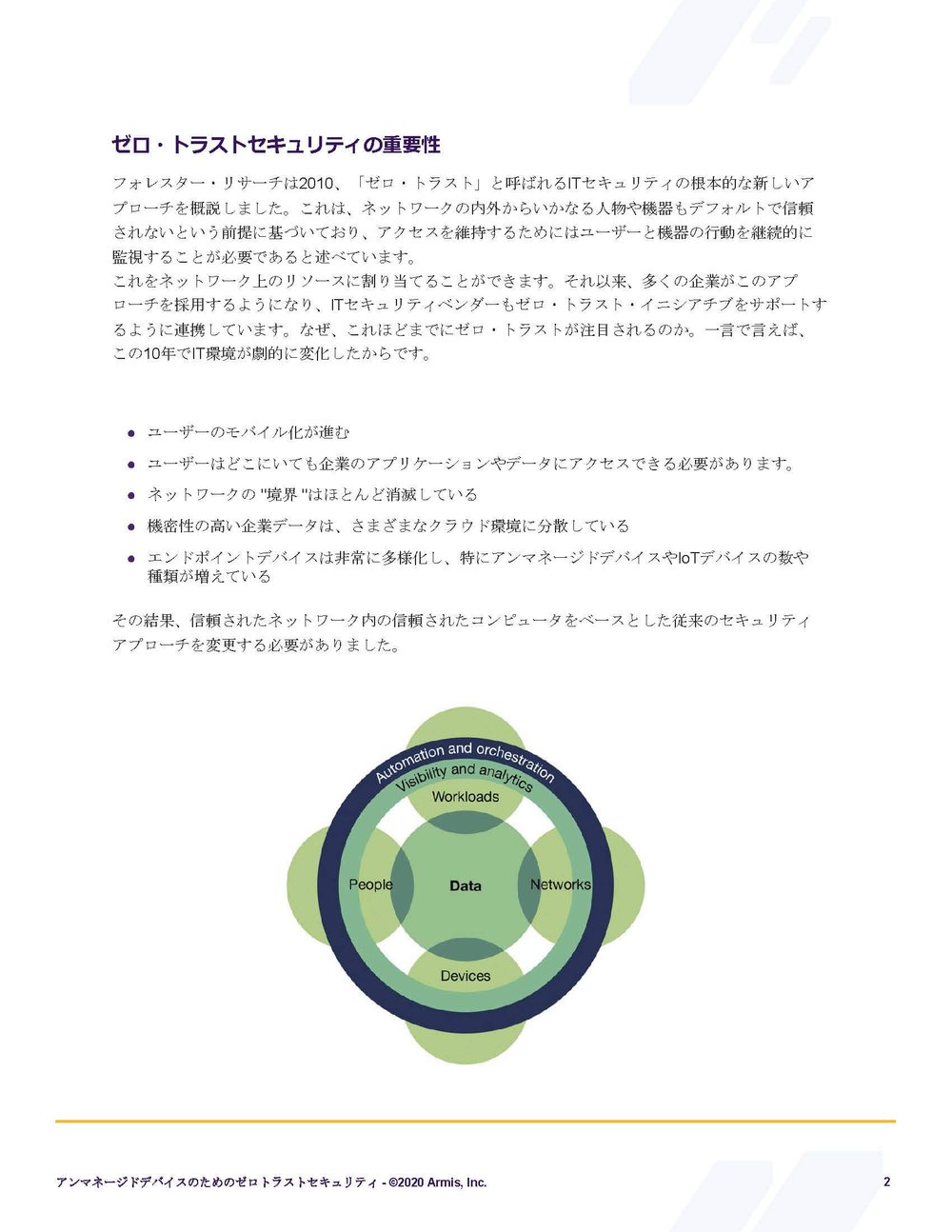

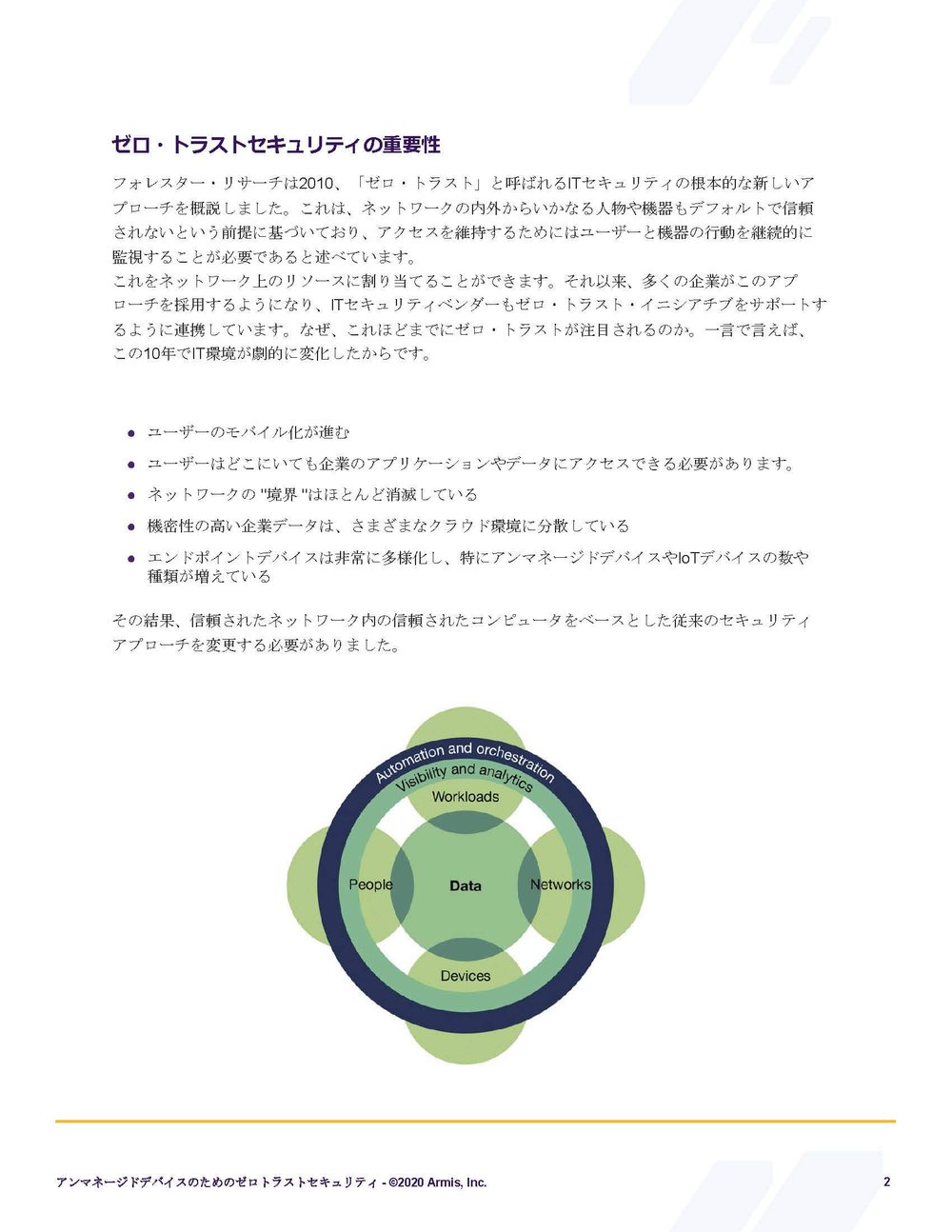

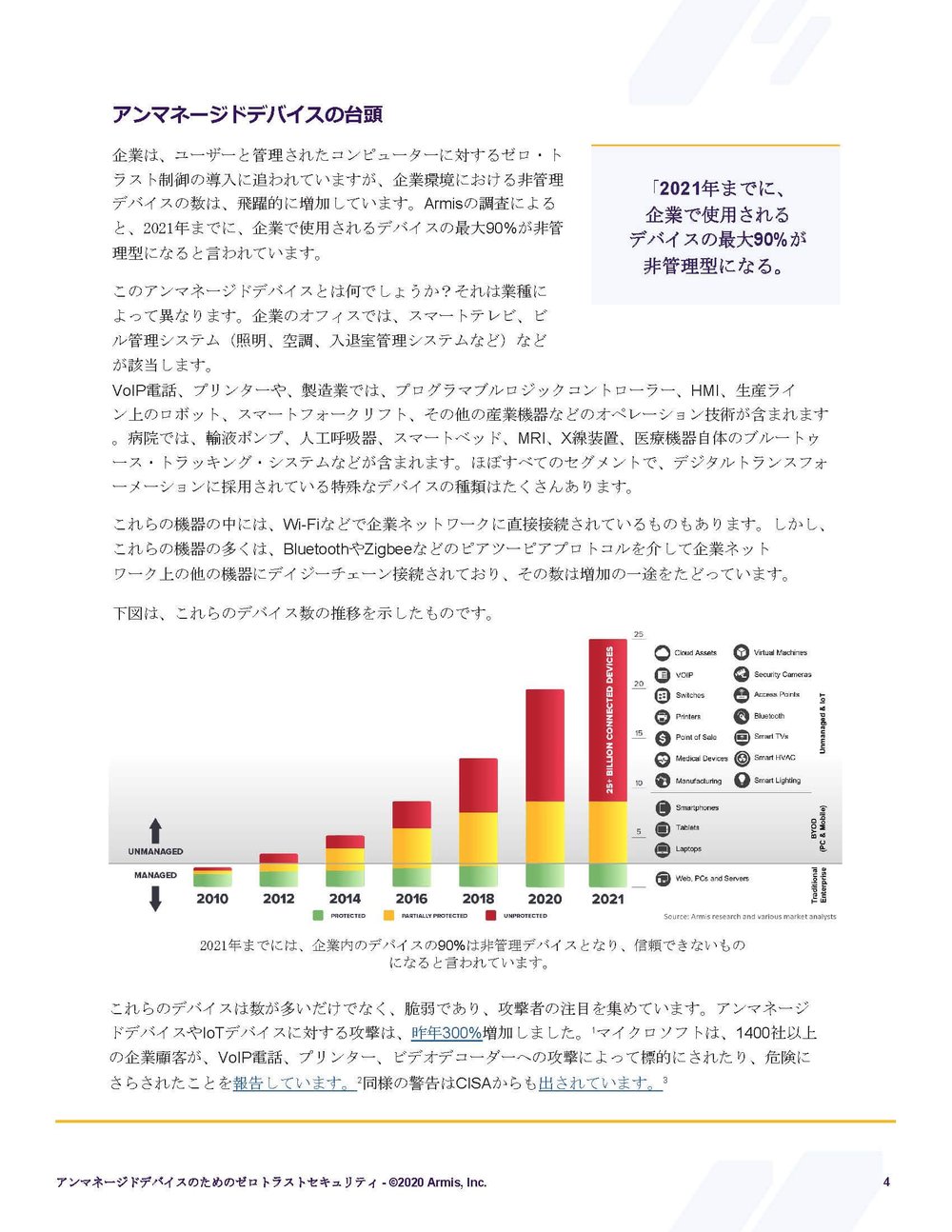

管理デバイスのためのゼロトラストセキュリティ

フォレスターが作成したゼロトラストセキュリティモデルは、セキュリティアプローチの主流となっています。このホワイトペーパーでは、スマートデバイス、Webカメラ、プリンタ、ビルディングオートメーションシステム、産業用制御システム、PLC、輸液ポンプやMRIなどの医療機器など、あらゆる分野で爆発的に増加しているアンマネージドデバイスにゼロトラストセキュリティモデルを適用する方法について説明します。

株式会社アイ・アイ・エム

#配属1年目向け

#配属1年目向け

デジタルパフォーマンス管理ソフトウエDynatrace 導入事例

導入前の課題

人間による運用保守作業の最小化運用コストの最適化によりリソースをイノベーションにシフトさせ、変化へ対応するスピードを加速する。人間による運用保守作業の最小化運用コストの最適化によりリソースをイノベーションにシフトさせ、変化へ対応するスピードを加速する。

株式会社アイ・アイ・エム

#配属1年目向け

#配属1年目向け

デジタルパフォーマンス管理ソフトウエDynatrace 導入事例

導入前の課題

人間による運用保守作業の最小化運用コストの最適化によりリソースをイノベーションにシフトさせ、変化へ対応するスピードを加速する。人間による運用保守作業の最小化運用コストの最適化によりリソースをイノベーションにシフトさせ、変化へ対応するスピードを加速する。

株式会社アイ・アイ・エム

#配属1年目向け

#配属1年目向け

デジタルパフォーマンス管理ソフトウエDynatrace 導入事例

導入前の課題

人間による運用保守作業の最小化運用コストの最適化によりリソースをイノベーションにシフトさせ、変化へ対応するスピードを加速する。人間による運用保守作業の最小化運用コストの最適化によりリソースをイノベーションにシフトさせ、変化へ対応するスピードを加速する。

製品を詳しく知る

.jpg)

関連ニュース

2024/04/05

LANSCOPE

Cylance Protect

DeepInstinct

SKYSEA Client View

Armis

Vade for M365

LogRevi

Zscaler

SailPoint Identity Security Cloud

Secret Server

CA PAM

Password Safe

Hypersonix

Verona

インシデント・レスポンス・サービス

Okta

セキュリティ

Alog ConVerter

BackStore

2024/03/25

Armis

製品ページをリニューアルしました

2024/03/25

LANSCOPE

Cylance Protect

DeepInstinct

SKYSEA Client View

Armis

Vade for M365

LogRevi

Zscaler

SailPoint Identity Security Cloud

Secret Server

CA PAM

Password Safe

Hypersonix

Verona

インシデント・レスポンス・サービス

Okta

セキュリティ

Alog ConVerter

BackStore

関連製品

-

LANSCOPE

IT資産管理/ 情報漏洩対策/ 外部脅威対策をオールインワン!LANSCOPEはシンプルなITマネジメントを実現し、これまで莫大にかかっていたコスト/時間/リソースの大幅な削減に貢献できます。

-

SKYSEA Client View

時代のニーズを取り入れ毎年バージョンアップ。SKYSEA Client Viewはサイバー攻撃対策からWindows 10の端末管理、長時間労働対策まで、IT運用管理を幅広くご支援します。

-

Armis

Armisはエージェントレスで企業のネットワークにつながるIoT、OT、IT機器などすべての機器情報を収集・自動分類し可視化、セキュリティリスクを自動解析し、企業全体の包括的なセキュリティリスクの可視化、シャドーIT機器も含め正確な資産管理、既存導入の他セキュリティソリューションと連携し効率的、包括的な体制構築を実現します。

この製品について問い合わせる

_%E9%80%8F%E9%81%8E.png)